Op 21 maart 2025 kwam Oracle Cloud onder zware kritiek te staan nadat cybersecurityonderzoekers bewijs ontdekten van een grootschalig datalek. Dit incident treft naar schatting meer dan 6 miljoen gebruikers en 140.000 klantdomeinen. Ondanks een aanvankelijke ontkenning door Oracle, is het lek bevestigd door onafhankelijke partijen zoals Hudson Rock en CloudSEK. De gelekte gegevens bevatten gevoelige inloggegevens, waaronder gebruikersnamen, e-mailadressen, LDAP-wachtwoorden, OAuth2-sleutels en versleutelde wachtwoorden.

Bronnen:

Wie is de hacker?

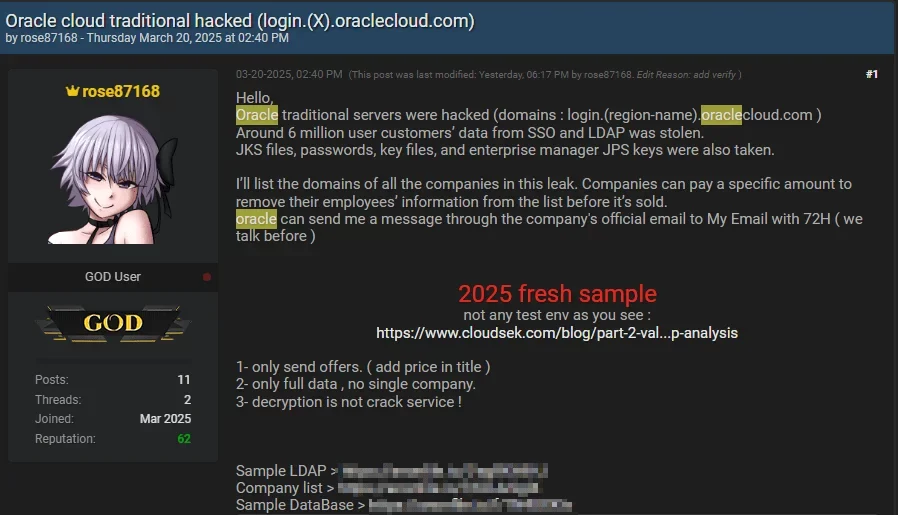

Een hacker die opereert onder het pseudoniem “rose87168” beweert verantwoordelijk te zijn voor de inbraak in Oracle Cloud, waarbij ongeveer 6 miljoen records zouden zijn buitgemaakt. De hacker is naar verluidt sinds januari 2025 actief en biedt de gestolen gegevens te koop aan op ondergrondse fora zoals BreachForums. Daarnaast zijn er meldingen van chantagepraktijken richting getroffen organisaties.

Welke informatie zou “rose87168” hebben buitgemaakt?

De gestolen gegevens omvatten naar verluidt onder andere:

- Java KeyStore (JKS)-bestanden

- Versleutelde inloggegevens voor Single Sign-On (SSO)

- Versleutelde LDAP-wachtwoorden en gerelateerde sleutelbestanden

- Enterprise Manager Java Policy Store (JPS)-sleutels

Deze gegevens vormen de kern van Oracle Cloud’s authenticatie- en identiteitsbeheerinfrastructuur. Als de inbraak authentiek blijkt, kan dit de beveiliging van het hele platform ernstig ondermijnen en mogelijk ongeautoriseerde toegang of privilege-escalatie in de hand werken.

Hoe vond de inbraak plaats?

De hacker stelt dat de aanval werd uitgevoerd door het misbruiken van een kwetsbaarheid in de authenticatie-infrastructuur van Oracle Cloud, met name via het login-endpoint op login.[region-name].oraclecloud.com. Hoewel de exacte methode niet officieel is bevestigd, vermoeden onderzoekers van onder andere CloudSEK dat het gaat om misbruik van CVE-2021-35587, een bekende kwetsbaarheid in Oracle Access Manager (onderdeel van Oracle Fusion Middleware). De hacker zelf suggereert echter dat er mogelijk sprake is van een onbekende of nog niet gepatchte kwetsbaarheid – een zogenaamde zero-day exploit.

Heeft Oracle het datalek bevestigd?

Nee. Oracle ontkent dat er sprake is van een inbraak(Lees meer in de officiële verklaringen.)

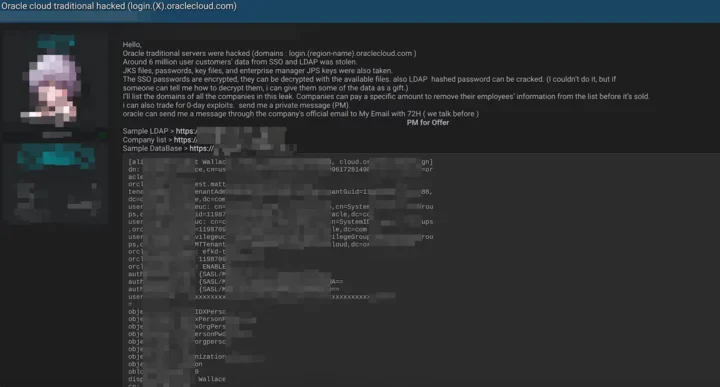

Welk bewijs heeft “rose87168” geleverd?

Om de beweringen te onderbouwen heeft “rose87168” verschillende voorbeeldbestanden gepubliceerd die afkomstig zouden zijn van het datalek. Deze bevatten onder andere:

- Tekstbestanden met database-informatie

- Bestanden met LDAP-gerelateerde gegevens

- Een bestand geüpload naar het endpoint

login.us2.oraclecloud.commet daarin het e-mailadres van de hacker – inmiddels gearchiveerd op de Internet Archive.

Hoewel dit een zeker niveau van toegang tot Oracle Cloud suggereert, is de echtheid van het bewijsmateriaal nog niet onafhankelijk geverifieerd.

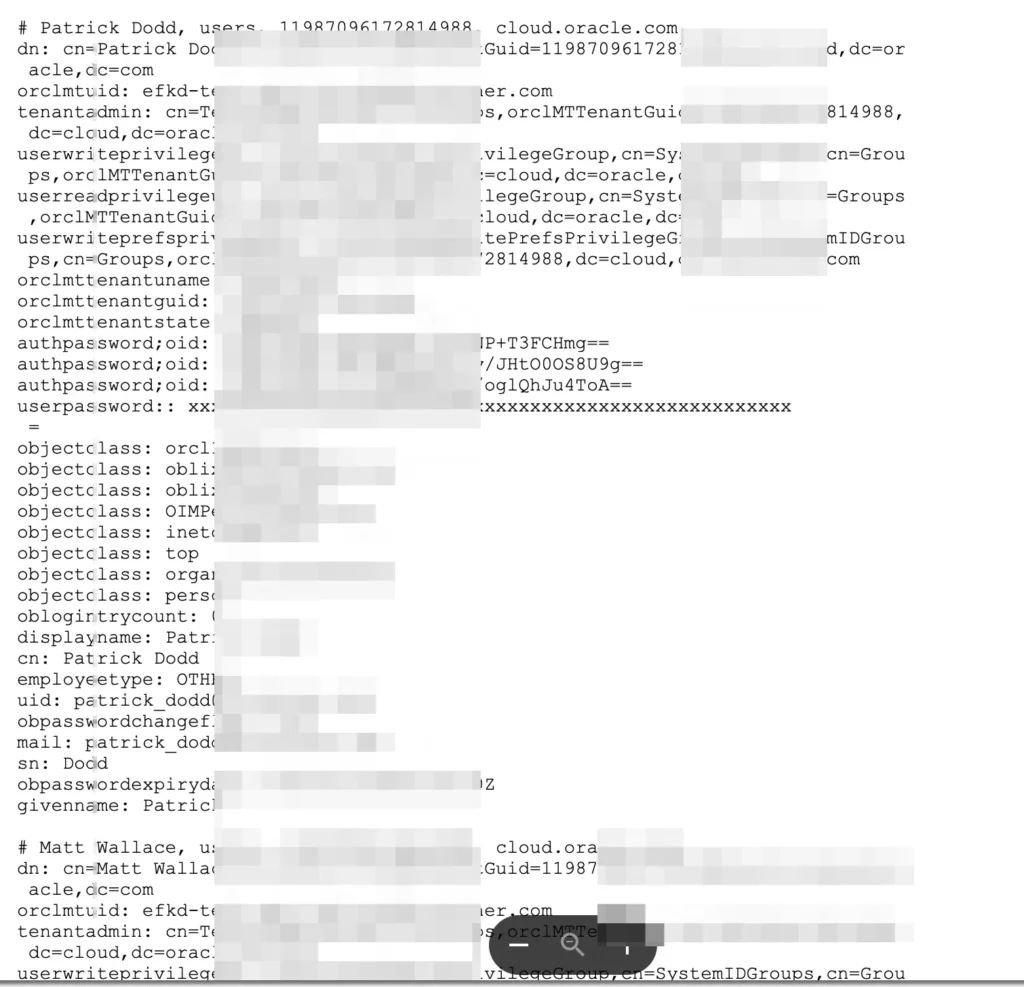

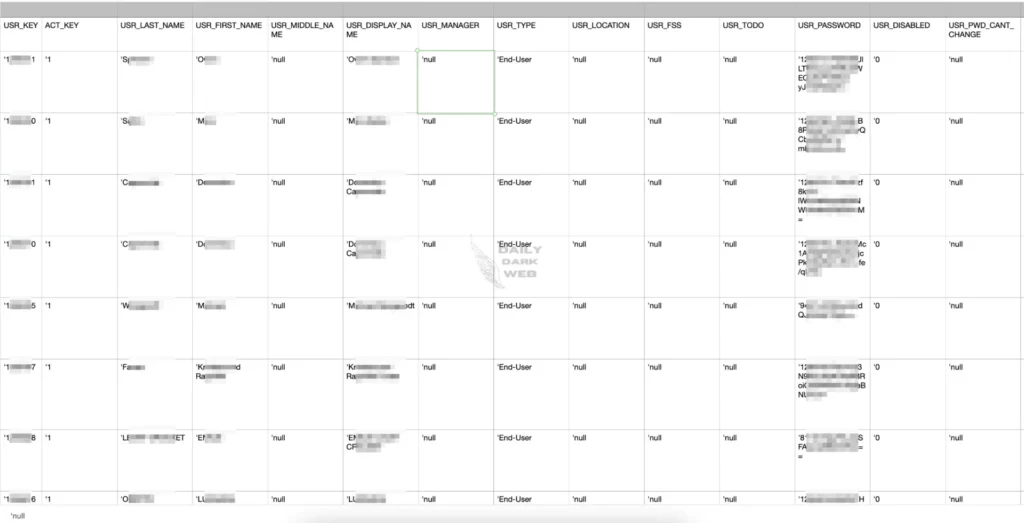

De volgende drie bestanden zijn gedeeld als zogenaamd bewijs van het datalek:

Sample_Database.txtSample_LDAP.txtCompany.List.txt

Voorbeeld:

Daarnaast zijn er doorlopend schermafbeeldingen en nieuwe voorbeelden gedeeld die de impact van het lek moeten onderstrepen:

Wat doet “rose87168” met de gestolen data?

Rose87168 probeert 6 miljoen gestolen gegevens te verkopen op een website genaamd BreachForums. Ze hebben geen vaste prijs genoemd, maar willen het ook ruilen tegen gevaarlijke softwarefouten (zero-day exploits). Ze hebben de bedrijven waarvan de data is gestolen aangeboden om geld te betalen zodat hun informatie wordt verwijderd. De hacker vraagt ook hulp om de gestolen wachtwoorden te kraken.

Wat moeten organisaties die Oracle Cloud gebruiken nu doen?

Beveiligingsexperts adviseren organisaties om direct actie te ondernemen, ongeacht de ontkenning van Oracle, vanwege de ernst van het incident. Aanbevolen maatregelen zijn onder andere:

- Wachtwoorden Roteren: Reset alle SSO-, LDAP- en gerelateerde inloggegevens. Implementeer Multi-Factor Authenticatie (MFA) op alle accounts.

- Incidentonderzoek: Voer diepgaande forensische analyses uit om tekenen van ongeautoriseerde toegang te detecteren.

- Dreigingsmonitoring: Houd dark web forums en databreach-marktplaatsen actief in de gaten op mogelijke vermelding van bedrijfsdata.

- Samenwerken met Oracle: Neem contact op met het beveiligingsteam van Oracle om de mogelijke impact te beoordelen, updates te ontvangen en patches toe te passen.

Snel handelen kan helpen om verdere schade te beperken.

Hoe kan ik mijn Oracle Cloud beschermen tegen zulke aanvallen?

- Update systemen: Zorg dat Oracle Fusion Middleware is bijgewerkt na oktober 2021 om een beveiligingsprobleem op te lossen.

- Gebruik MFA: Zet twee-staps-verificatie aan voor alle gebruikers.

- Beperk toegang: Laat alleen inloggen vanaf veilige IP-adressen.

- Ververs sleutels: Wissel regelmatig de speciale bestanden en wachtwoorden.

- Hou de logs in de gaten: Stel meldingen in als er iets verdachts gebeurt in Oracle Cloud.

Conclusie

Hoewel Oracle nog geen bijgewerkte verklaring heeft afgelegd, vereist het bevestigde lek directe actie van alle gebruikers. Proactieve maatregelen zoals wachtwoordresets, het inschakelen van MFA en het upgraden van systemen zijn essentieel om de risico’s te minimaliseren en verdere schade te voorkomen.